再発防止には「入手した脆弱性情報の適切な評価」をプロセスに含めることも対策に含めるべきではないか

脆弱性情報は、早期に入手すればするほど「危険性の評価」が難しくなる傾向にある。これは、公開情報などを契機に「早期に」入手できた情報には「PoCなどが伴わない」ことが多いからだ。この場合、おおざっぱには当該情報をもとに「対処する」「PoCなどの公開がされないか経過観察する」「対処しない」という三択になる。

「全社的リスク管理の課題」は本当に真の課題か?

現場に寄り添うべき立場の者として、この課題(の記述)は少し腹立たしい。

報告書中、以下のような記述がある。

本件事故の原因とも言える「大規模の脆弱性発覚」のリスクは、本来、看過できない重大なリスクであったと考えられるものであるが、経営管理の上流での検討が十分になされないまま、現場サイドの判断によって重大リスクから漏れてしまっていた。

これは少し、現場サイドに責任を押し付けているようにも読める。

現場サイドはこれまで脆弱性対応を(現場で)大変な目にあいながらも致命的な事故が発生する前に迅速に行なえてきたのではないか、と感じる。そして、そういった現場の話とは別に、外部での攻撃発生や被害発生について、経営管理上のリスクを検討するインプットになっていなかったのではないか、とも感じる。

ヤバい事象の認識から対応に移るまでの時間の短さはGood

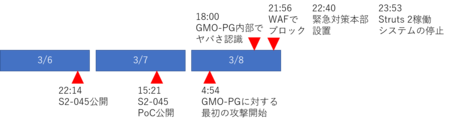

3/9 18:00にヤバさを認識し、同日21:56にWAFによるブロックを開始したのはGood。

インシデント発覚から公表までの期間の短さはGood

3/10 2:15にインシデントが発覚し、公表が同日18:22に行われている。

関係各所の調整も含めて16時間で公表というのは、個人的な所感では超高速だと感じる。